一、现状与问题:

随着“工业4.0”、 “中国制造2025” “互联网+”行动计划等战略的实施,中国制造业也在两化深度融合的基础上不断进行产业结构调整和升级。高速发展的网络在给人们生产生活带来了巨大变化的同时,其开放、隐蔽、跨地域等特性,也给网络空间带来极大的安全隐患,安全问题日益突显、迅速放大,一旦受到网络攻击,将会造成巨大经济损失和社会影响。

问题如下:

操作系统漏洞

企业整个SCADA系统数据服务器多数采用Unix操作系统或Linux操作系统,工作站大多采用Windows操作系统,目前已知的Windows平台存在许多漏洞,大多数工业控制系统依赖于Windows平台。由于工控系统的闭塞,许多漏洞无法及时修复,这就使得系统暴露的威胁之下,不法人员可以轻易利用这些漏洞通过入侵、控制主机,进行破坏和窃取机密信息。

应用系统漏洞

SCADA系统包括SCADA系统监控软件、数据服务器、操作员工作站、工程师工作站、磁盘阵列、授时系统、仿真软件、OPC软件、网络管理软件等应用系统,由于应用软件种类众多且来源于不同厂家,要形成统一的安全防护规范面临巨大的难度,还有可能存在较大的权限泄露风险。

控制设备安全风险

现场DCS、PLC 、终端、RTU等控制设备大部分使用国外的控制组件,未实现自主可控方面存在后门风险,网络互联状态下存在生产数据泄露风险;另一方面现场控制设备基本没有安全防护能力,不法人员利用设备漏洞可以对现场设备进行篡改和恶意控制。

工业协议漏洞

在炼化系统中大量采用OPC协议通信,而OPC通信协议基于DCOM技术采用变化的端口进行通信,该协议通信极易受到攻击,且传统的防火墙还无法设置策略来对其进行防护,难以保障系统的安全性。

移动介质安全

虽然大部分炼化生产企业对生产网和办公网进行了物理隔离,但是工控系统有的是移动介质接口,比如U盘,当用户非法使用移动介质拷贝或移动介质丢失,就可能造成工业控制系统信息泄露。如果移动介质感染病毒后接入工业控制系统,则会打破物理隔离的界限,把病毒传播到工控系统内部,给工业控制系统内网安全带来巨大威胁,比如震网病毒。

二、政策依据

GB/T 22239-2019《信息安全技术 网络安全等级保护基本要求》;

工信部信软〔2016〕338号 《工业控制系统信息安全防护指南》;

GBT 26333-2010 《工业控制网络安全风险评估规范》。

三、解决思路

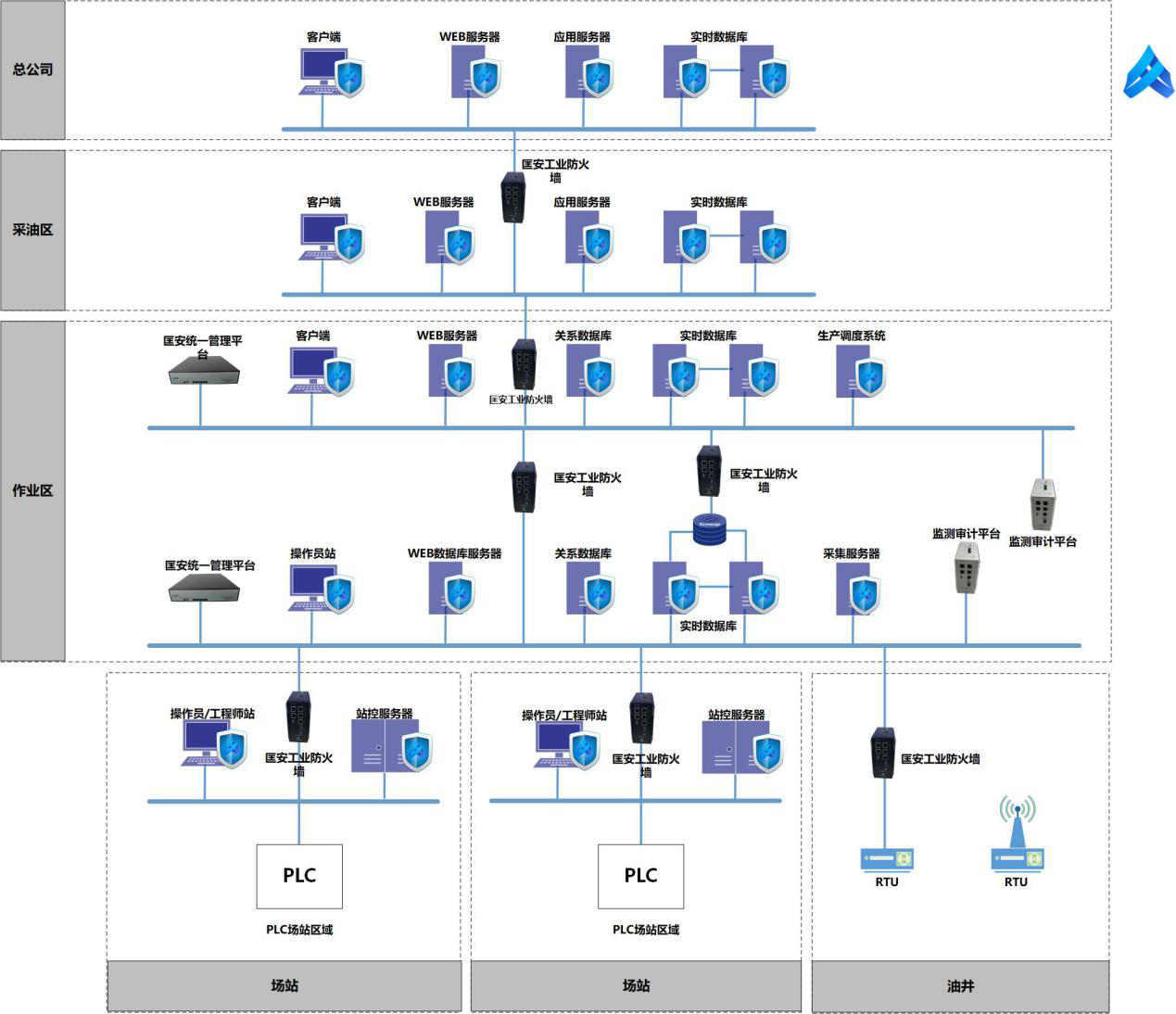

边界防护

在采油区与作业区部署工业防火墙,构建纵深防护体系,保障生产网络安全稳定运行。防火墙可以通过对工业专有协议的深度解析,阻止来自不同区域之间的越权访问,病毒、蠕虫恶意软件扩散和入侵攻击,保护控制系统安全运行。

网络安全审计

工控网络监测与审计系统对工控网络中的网络流量进行采集、监测和分析, 有效识别工控网络中的安全隐患、恶意攻击以及违规操作等安全风险,可以有效预警类似“伊朗震网” 事件、乌克兰电网事件的恶意攻击。

工控网络监测与审计系统旁路接入各控制系统网络,只抓取现场控制系统网络数据包进行分析处理,不向现场控制系统发送任何命令和数据包。

通过部署监测引擎,对流经各分区系统网络交换机的数据流量进行实时解析,并与工控安全监测和审计系统下发的黑白名单、关键事件等策略进行智能匹配, 确定每条报文归属类型,并将审计结果上传至位于生产管理层的监测与审计管理平台做进一步展现及白名单自学习。

主机防护

针对炼化工控系统中的工作站、服务器等部署主机防护软件, 实现对主机防护进程的白名单管理, 对移动存储介质的使用进行管理, 有效抵御未知病毒、木马、恶意程序、非法入侵等针对终端的攻击,实现安全防护。

统一管理

针对工业控制现场主机、服务器、网络设备、安全设备等工业资产,统一部署安全管理平台,对炼化企业工控安全态势进行多维度的展示。平台针对炼化企业工业控制系统用户的被防护资产,综合全部安全要素信息,通过多种数据、分析方法构建动态的多层次、全天候网络安全态势感知,结合等级保护管理,为炼化企业客户构建网络安全动态深度防御体系,形成对安全威胁、风险隐患动态的持续态势感知。

四、客户价值

总体来看,我国的制造业正趋于稳步上升的阶段,随着两化融合的不断深入,我们通过信息化建设,通过工业防火墙、安全审计检测等平台逐步将信息化进一步融入制造生产的过程中,既保障了生产网络的安全性,又促进了国家工业制造业的安全发展,符合企业利益也满足构架要求。